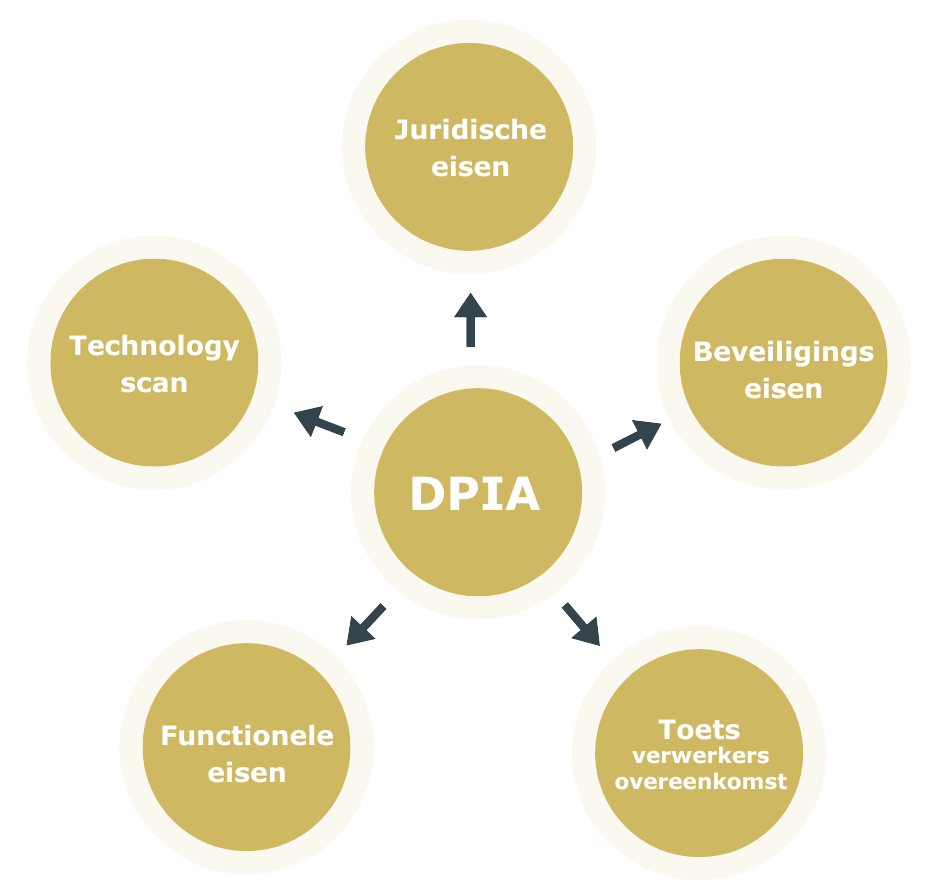

Welke checks voert SIVON uit bij het uitvoeren van een DPIA?

Juridische eisen

De juridische eisen zijn uitgewerkt in de SIVON model DPIA. In dit model staat in hoofdstuk 3 een toelichting over het hoe en waarom van een DPIA. Op diverse plekken in het model staan in geel diverse controle vragen of aandachtspunten. De indeling van het model is als volgt:

- Deel A: Gegevensverwerkingsanalyse

- Deel B: Beoordeling rechtmatigheid gegevensverwerkingen

- Deel C: Beschrijving en beoordeling risico’s betrokkenen

- Deel D: Beschrijving voorgenomen maatregelen

- Deel E: Lokale DPIA die scholen zelf uitvoeren op basis van deel A-D

Toetsen verwerkersovereenkomst

Onderdeel van een DPIA is de toets van de verwerkersovereenkomst. De verwerkersovereenkomst wordt getoetst op volledigheid en juistheid van de gegevens. Voor de toets vragen wij de leverancier een online formulier in te vullen / aan te vullen. SIVON voert ook losse toetsen op de verwerkersovereenkomst uit, zodat scholen via de dienst verwerkersovereenkomsten een toetsrapport kunnen inzien.

Beveiligingseisen

Beveiligingsmaatregelen zijn een essentieel onderdeel van een DPIA. Zonder passende beveiliging geen privacy. Als uitgangspunt hanteert SIVON hierbij de maatregelen zoals beschreven in het ROSA certificeringsschema. Voor de toets op passende technische en organisatorische informatiebeveiligingsmaatregelen stellen we de volgende controlevragen:

- Is de BIV-classificatie (beschikbaarheid, integriteit en veiligheid) vastgesteld op basis van het ROSA certificeringsschema?

- Wat is de BIV-classificatie?

- Komt de BIV-classificatie overeen met de door SIVON bepaalde classificatie?

- Op welke manier wordt aantoonbaar voldaan aan de baseline van maatregelen opgenomen in het Certificeringsschema informatiebeveiliging en privacy ROSA? Geef ook argumentatie hoe invulling is gegeven aan de vereiste maatregelen.

- Is er een Auditverklaring Certificeringsschema?

- Gebruikt de leverancier een ISMS? Zo ja, welke?

- Beschikt de leverancier over een TPM-verklaring?

- Beschikt de leverancier over ISO27001 of ISAE3402 certificering?

- Kan de leverancier aantonen dat er voor het beveiligingsbeleid een PDCA-cyclus is (jaarlijks)

- Op welke wijze is de toegang beveiligd?

- Past de leverancier standaard 2FA/MFA toe, is deze toepassing mogelijk?

- Welke functies zijn er om rechten en rollen te beheren? (least privilege)

- Op welke wijze en waar wordt de data opgeslagen en beveiligd?

- Zijn er resultaten van een pentest beschikbaar?

Functionele eisen

SIVON maakt graag gebruik van een demo-account om onderstaande functionele eisen te toetsen:

- Heeft het systeem mogelijkheden om beveiligd te mailen, bijvoorbeeld door encryptie met wachtwoord, beperkte beschikbaarheidstermijn of het niet kunnen doorsturen of downloaden (NTA7516 en/of UBV Veilig en Betrouwbaar e-mailverkeer’)?

- Hoe voorkomt de leverancier de verwerking van te veel persoonsgegevens, zowel aan de verstrekkende als ontvangende kant?

Geef een architectuuroverzicht, zoals een architectuurschets of visualisatie, van externe toepassingen waarmee data wordt uitgewisseld.

Geef een opsomming van de (meest voorkomende) applicaties waarmee gekoppeld kan worden. Op welke manier zijn de gegevens tijdens de overdracht beveiligd bij koppelingen? (denk aan beveiligde webservices en/of toepassing van end-to-end encryptie). - Welke cookies worden geplaatst? Welke worden er gebruikt wanneer een leerkracht/leerling gebruikt maakt van het platform?

- Op welke manier krijgen gebruikers toegang tot het gebruikte systeem (identity- en accessmanagement)?

- Past leverancier een van de volgende hoog risico-verwerkingen binnen de applicatie toe: (semi-) geautomatiseerde besluitvorming algoritmenprofilering big dataverwerkingen nieuwe technologieën?

- Hoe werkt het verwijderen van persoonsgegevens uit het systeem bij de subverwerkers en de back-up?

- Wat gebeurt er met de data in geval van beëindiging van het contract?

- Hoe is er vormgegeven aan de bewaartermijnen waar de verwerkingsverantwoordelijke aan moet voldoen? Welke beheersmogelijkheden zijn er om verwijderprocessen en/of archiveringsmogelijkheden in te regelen?

- Is er toegang tot bulkdata middels downloadfunctie /exportknop.

- Hoe werkt het proces van inzageverzoeken?

- Welke mogelijkheden zijn er voor het uitvoeren van de rechten van betrokken? (informatie, inzage, rectificatie, verwijdering, bezwaar, gegevensoverdracht + logging/statistieken, transparantie over verwerkingen (personal data & service data en telemetry data)).

- Welke privacyvriendelijke instellingen kunnen er gemaakt worden? Bijvoorbeeld in de applicatie ingebouwde waarborgen ten behoeve van de beperking van gegevensverzameling, anonimisering, transparantie, gebruikerscontrole, afschermen onnodige/optionele velden, afschermen niet afgenomen modules, mogelijkheden tot opschonen etc.

- Zijn de instellingen voor de accounthouder/gebruiker ‘by default’ ingesteld voor alle toepassingen op de meest privacyvriendelijke instellingen?

- Voor de eisen met betrekking tot logging hebben we naar aanleiding van een uitspraak van de Autoriteit Persoonsgegevens een aparte vragenlijst opgesteld.

Technology scan

Tot slot kijken we naar de dienst als “black-box”. Hiervoor gebruiken we de volgende technische analysetechnieken:

- Met de ontwikkelaarsfunctie van de webbrowser analyseren wij geplaatste cookies. Dit geeft inzicht in eventueel gebruik van tracking cookies.

- Met tooling zoals wappalyzer analyseren wij de gebruikte webtechnologies. Dit geeft een beeld van de gebruikte technologieën die vaak een subverwerkersrol hebben. Denk bijvoorbeeld aan typefont, contentdistributienetwerken, analytics en helpdesk.

- Met internet.nl controleren wij of de belangrijkste beveiligingsmaatregelen rondom antispoofing etc genomen zijn.